Umowa NATO z Microsoftem

17 września 2015, 08:51Microsoft i NATO podpisały umowę, w ramach której Pakt Północnoatlantycki otrzymał dostęp do kodów źródłowych produktów Microsoftu. Koncern z Redmond będzie też dzielił się z NATO informacjami o odkrytych dziurach i zagrożeniach.

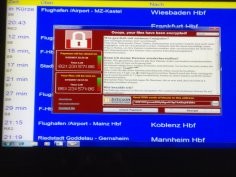

USA oskarżają Koreę Północną o atak za pomocą WannaCry

19 grudnia 2017, 09:31Stany Zjednoczone oskarżają Koreę Północną o przeprowadzenie ataku za pomocą ransomware WannaCry. Szkodliwy kod zaatakował wiele przedsiębiorstw i szpitali na terenie USA. Jego ofiarami padło ponad 300 000 systemów komputerowych w ponad 150 krajach, a głównym celem ataku były przedsiębiorstwa i szpitale w Wielkiej Brytanii

ChatGPT zaprojektował robota do zbierania pomidorów

15 czerwca 2023, 10:05Inżynierowie z Politechniki Federalnej w Lozannie (EPFL) wykorzystali ChatGPT-3 do zaprojektowania robotycznego ramienia do zbierania pomidorów. To pierwszy przykład użycia sztucznej inteligencji do pomocy w projektowaniu robotów. Eksperyment przeprowadzony przez Josie Hughes, dyrektor Laboratorium Obliczeniowego Projektowania i Wytwarzania Robotów na Wydziale Inżynierii EPFL, doktoranta Francesco Stellę i Cosimo Della Santinę z Uniwersytetu Technicznego w Delfcie, został opisany na łamach Nature Machine Intelligence.

Blogosfera: wulgarna i niebezpieczna

30 kwietnia 2007, 09:42Firma ScanSafe uważa, że 80% blogów zawiera "obraźliwe” lub "niechciane” treści. Z miesięcznego "Global Threat Report” za marzec 2007 wynika, że w czterech na pięciu blogach można spotkać treści nie nadające się dla młodych internautów – od wulgaryzmów po pornografię.

Intel ułatwi pracę programistom

21 kwietnia 2009, 16:48Pojawienie się wielordzeniowych procesorów nie oznacza, że nasze komputery stają się znacznie bardziej wydajne. Procesory te trzeba oprogramować, a to potrafi niewielu programistów na świecie.

Przestępcy poprawili rootkita

17 lutego 2010, 12:20Eksperci potwierdzili, że twórcy rootkita, który powodował awarie Windows XP poprawili swój szkodliwy program tak, że system operacyjny pracuje już bez problemów. Sprawa wyszła na jaw przy okazji ostatniego zestawu łatek Microsoftu.

Oszczędność energii dzięki tolerancji na błędy

2 czerwca 2011, 11:00Uczeni z University of Washington uważają, że nowy model programowania, bardziej tolerancyjnego dla błędów, może zaoszczędzić nawet 90% energii.

FTC chce ukarać Google'a

2 sierpnia 2012, 08:15Amerykańska Federalna Komisja Handlu (FTC) nałoży na Google’a grzywnę w wysokości 22,5 miliona dolarów za to, że firmowe usługi obeszły ustawienia prywatności przeglądarki Safari i śledziły jej użytkowników

Ponowne łatanie dziury Stuxneta

11 marca 2015, 11:21Microsoft opublikuje dzisiaj biuletyn MS15-020, którym załata dziurę wykorzystywaną przez słynnego robaka Stuxnet. Po raz pierwszy dziura ta została załatana przez koncern z Redmond 2 sierpnia 2010 roku. Ponad 4 lata później okazało się, że łata nie działa tak jak powinna i maszyny użytkowników wciąż są wystawione na atak

Microsoft ostrzega przed ransomware

21 kwietnia 2016, 10:23Microsoft ostrzega przed e-mailami, które zawierają załączniki JavaScript ukryte w plikach .rar lub .zip. Otwarcie załącznika może skończyć się zainfekowaniem komputera oprogramowaniem Locky. To szkodliwy kod typu ransomware.